Nielsson hat in seinem Blogeintrag ein interessantes Thema angeschnitten, er saß in einem Cafe und wollte nicht am ungesicherten WLAN einfach so lossurfen – verständlich. Mein lapidares „nimm doch TOR“ war natürlich nicht wirklich ausführlich, daher heute mal etwas mehr zu sicherem Surfen.

Ich hoffe mal die Erläuterungen sind halbwegs verständlich, Installationsanleitungen lassen sic überall im Netz finden.

The Onion Router

TOR ist ein Verfahren zum anonymen Surfen, dabei läuft auf dem PC ein Proxy, der sich verschlüsselt zu dem TOR-Server-Netzwerk verbindet. Bewährt hat sich dabei eine Kombination aus TOR selbst, der als SOCKS-Proxy arbeitet zusammen mit Privoxy. Privoxy selbst ist ein transparenter HTTP-Proxy, der noch einige Anonymisierungen vornimmt – und mit TORButton gibt es ein Firefox-Plugin, das die Funktionalität von TOR mit Privoxy auf Mausklick zugänglich macht.

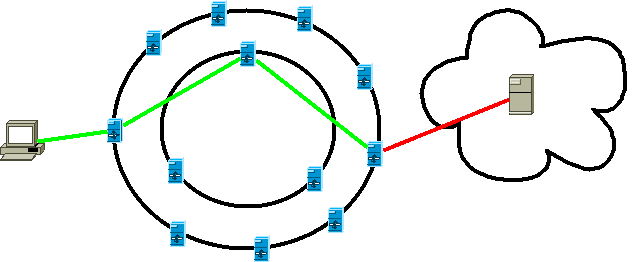

Prinzipiell arbeit TOR über einen Entry-Server, einen zufällig ausgewählten weitern Host und einen Exit-Server, dabei kennen die TOR-Server nur die Station davor und danach, die weiteren Informationen zu Paketinhalt, Ziel und Quelle werden in Schichten verpackt (eben wie Zwiebelschalen). Der gesamte Verkehr von Quell-PC zu Exit-Server ist verschlüsselt, das Abrufen der Daten auf dem Ziel-Server jedoch nicht (außer bei SSH- oder HTTPS-Verbindungen o.ä.) – was auch ein Hauptnachteil von TOR ist, die einzenen Serverbetreiber müssen sich nicht ausweisen oder zertifizieren lassen, wer will kann beispielsweise ein Password-Sniffer auf seinem Server laufen lassen (so lief dann auch der Botschafts-Hack).

JAP

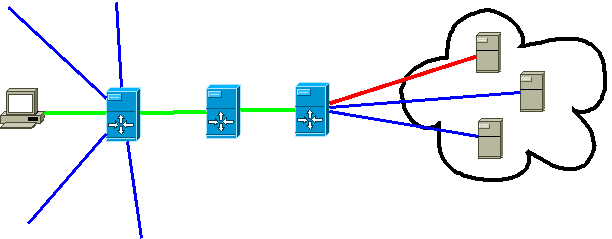

JAP als Javabasiertem HTTP-Proxyprogramm oder AN.ON als Dienstbezeichnung funktioniert ähnlich, dabei wird der Netzverkehr über mindestens zwei sogenannte Mixe geleitet – jedoch nur HTTP, HTTPS und FTP, anders als TOR lassen sich nicht alle Ports anonymisieren. Diese Mixe sammeln den Traffic von allen an der Kaskade angeschlossenen PCs und leiten ihn mit einem Proxyserver gesammelt an die angefragten Server, dieser „Datenhaufen“ ist damit nicht mehr nachvollziehbar und eine Zuordnung von Quelle und Ziel nicht mehr möglich.

Zwischen den Clients und dem letzten Mix in der Kaskade ist der Netzverkehr verschlüsselt und mit den Daten der anderen Anwender gemischt – im Unterschied zu TOR sind die Kaskaden nicht offen, jeder Mixbetreiber wird von AN.ON zertifiziert und ist damit bekannt, ein Abfischen der Daten wie bei TOR ist daher schwerer möglich.